Las características particulares

que poseen las redes de sensores inalámbricas establecen nuevos retos de diseño

como son el uso eficiente de la energía, la fiabilidad, el control de

congestión y la calidad de servicio. Estos factores deben ser satisfechos para

cumplir con los requerimientos que demandan las aplicaciones en este tipo de

redes.

En este sentido, uno de los retos

que cada vez cobra mayor importancia es la necesidad de implementar mecanismos

que proporcionen fiabilidad en la entrega de los datos extremos a extremo,

reduzcan la congestión y la pérdida de paquetes, además de proveer justicia en

la asignación de ancho de banda. Esto aunado a la tendencia de interconectar

las redes de sensores inalámbricas a otro tipo de redes como Internet, redes de

área local o intranets para la recepción de forma remota de los datos generados

por los sensores, hacen que la elección del protocolo de transporte adecuado

sea un aspecto esencial en el desarrollo de aplicaciones para este tipo de

redes.

Es por esto que en este capítulo

haremos un análisis de los protocolos de transporte tradicionales como TCP y

UDP y su viabilidad en las redes de sensores, además de identificar los

requisitos que deben cumplir los protocolos de transporte para WSN y acabaremos

presentando las distintos tipos de protocolos de transporte existentes para

este tipo de redes.

Limitaciones de los protocolos de transporte tradicionales

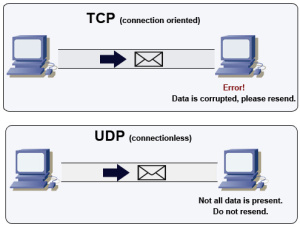

Los protocolos de transporte

tradicionales utilizados en Internet como lo son UDP y TCP presentan varios

inconvenientes para ser implementados en las redes de sensores.

En el caso del protocolo UDP, por

ejemplo, este no provee fiabilidad en la entrega de datos, que en la mayoría de

los casos es un requisito de las aplicaciones en este tipo de redes, ni tampoco

proporciona un mecanismos de control de flujo ni de congestión lo que puede

conducir a la pérdida de paquetes y el gasto innecesario de energía de los

nodos sensores.

Por otro lado, si analizamos el

sistema de comunicación fiable extremo a extremo proporcionado tradicionalmente

por TCP encontramos que este tiene serios problemas de rendimiento en las redes

inalámbricas, tanto en términos de tasas de transferencia como de eficiencia

energética.

Los principales problemas que

presenta el protocolo TCP en las WSN se describen a continuación:

Pérdida de paquetes no debida a la congestión: se refiere a que TCP

utiliza como mecanismo de detección de congestión la pérdida de paquetes lo que

conlleva a que TCP reduzca la tasa de transferencia con la finalidad de no

colapsar aún más los enlaces. Sin embargo, en una WSN las pérdidas de paquetes

ocurren generalmente por errores de transmisión del medio inalámbrico de manera

que la reducción de la tasa de transferencia lo que trae consigo es una

reducción innecesaria de la utilización del ancho de banda del enlace y por

ende a una degradación en el throughput y un retardo mayor en la comunicación.

Una posible solución es la utilización de mecanismos (implícitos o explícitos)

de retroalimentación entre los nodos que ayuden a detectar las diferentes

causas por las cuales la pérdida de paquetes ha ocurrido (calidad del enlace

inalámbrico, fallos en el nodo sensor, y/o congestión) y de acuerdo a esto

tomar la decisión más conveniente.

Retransmisiones costosas: TCP confía en las retransmisiones extremo

a extremo para proveer una entrega de datos fiable, sin embargo teniendo en

cuenta las limitaciones de energía de los sensores y las rutas multi-salto,

este mecanismo conllevaría a un mayor consumo de energía y ancho de banda en

las WSN. Además el mecanismo de control de congestión extremo a extremo

utilizado por TCP ocasiona que se responda muy tarde a una situación de

congestión lo que resulta en una gran cantidad de paquetes perdidos lo que se

convierte en un gasto de energía adicional en retransmisiones y los tiempos de

respuestas tan largos ocasionan un bajo throughput y baja utilización del

enlace inalámbrico.

Topología Dinámica de la red: los cambios de topología que

caracterizan a las WSN debido a las condiciones del entorno (baja calidad del

enlace inalámbrico, interferencias de señal producidas por agentes externos) y

a la que en un momento dado la ruta entre dos puntos extremos de la red se vea

interrumpida. Tal comportamiento no es compatible con el funcionamiento de TCP

el cual considera una conectividad permanente extremo a extremo.

Red asimétrica: Se define como aquella en la que el camino

utilizado para transportar datos hacia el destino es diferente del camino

utilizado para retornarlos hacia el origen tanto en términos topológicos como

de latencia, ancho de banda o tasa de pérdida de paquetes. Las WSN son

asimétricas en la mayoría de los casos, aspecto que afecta directamente a la

transmisión de los ACK‟s del protocolo TCP, cuyo rendimiento puede verse

afectado.

Grandes variaciones del RTT: Debido a la variabilidad de la calidad

de los enlaces, la movilidad o la carga de tráfico, las rutas de encaminamiento

se ven modificadas a lo largo del despliegue de las redes de sensores. Esto

puede generar variaciones en el RTT, degradando el rendimiento de TCP.

Transmisión en tiempo real: Junto a UDP, en las redes de sensores

deben implementarse protocolos semejantes a RCP (Rate Control Protocol), de

forma que éstas puedan soportar la transmisión extremo a extremo del tráfico en

tiempo real.

Protocolos de transporte existentes en WSN.

Los mecanismos de transporte que

existen para redes de sensores inalámbricas se pueden dividir en aquellos que

proporcionan en alguno o en ambos (Sea ascendente o descendente) y una o la

combinación de las siguientes funciones.

- Fiabilidad en la entrega de mensajes (incluyendo la recuperación de errores)

- Control de congestión

- Conservación de la energía

- Además también pueden ser clasificados en:

- Protocolos no basados en TCP.

- Protocolos basados en TCP